bezpieczeństwa Komputerowego - wyniki wyszukiwania: 29

Jak przestępcy mogą wykorzystać sztuczną inteligencję? Najbardziej niebezpieczny wariant

Sztuczna inteligencja jest w stanie wiele. Na przykład, może on zastąpić twarz Arnolda Schwarzeneggera na Sylvester Stallone w ciągu Ostatnich 10 lat codziennie słyszymy wieści o tym, jak ten lub inny sztuczna inteligencja nauczył...

Technologii inwigilacji użytkowników: jak i dlaczego firmy zbierają dane osobowe

Aplikacja TikTok opracowany w Chinach, rząd który zajmuje się totalnej szpiegostwo za własnymi obywatelami Jak myślisz, że jest śledzony? Podczas gdy zastanawiasz się nad odpowiedzią, przypomnijmy, że praktycznie za każdym swoim d...

Aplikacje przeciwko przeglądarki: gdzie bezpieczniej rozmawiać?

Co jest bezpieczniejsze: posłańcy lub przeglądarki? XXI wiek — wiek mobilnych aplikacji i różnych sieci społecznych interesów. Martwiąc się o bezpieczeństwo danych swoich użytkowników, twórcy z całego świata testują nowe spo...

Kto wymyślił komputerowe hasła?

Co widać po włączeniu komputera, laptopa lub smartfona? Jeśli jesteś człowiekiem rodzinnym, lub ci ważne jest bezpieczeństwo danych osobowych, najprawdopodobniej, przed tobą otwiera się ekran z polem do wpisania hasła z komputera....

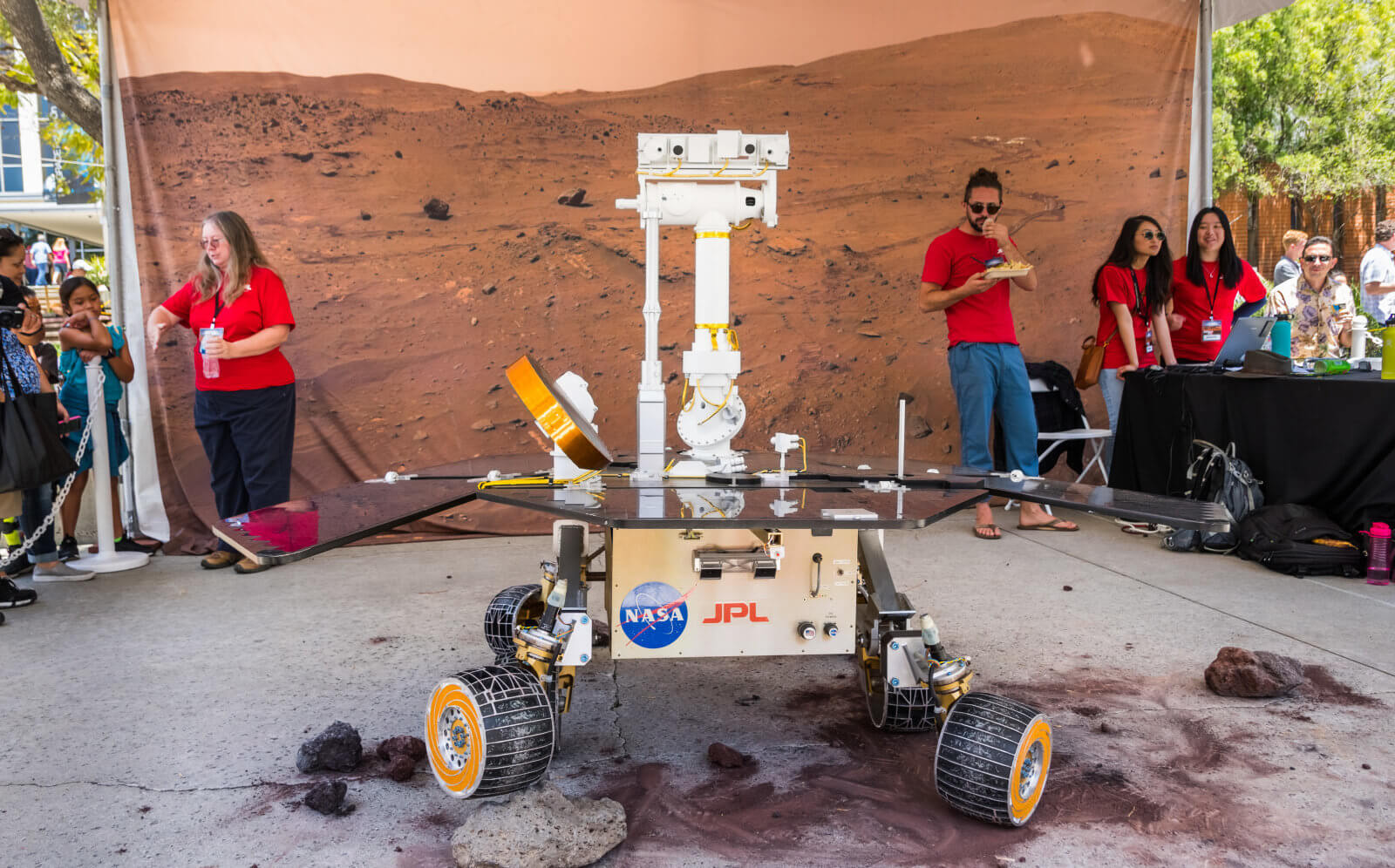

Hakerzy włamali się do serwera NASA, wykorzystując tani komputer Raspberry Pi

Może amerykańska Laboratorium napędu odrzutowego NASA (JPL) i produkuje jedne z najbardziej zaawansowanych technologicznie rzeczy na planecie, na przykład, te same i kosmiczne teleskopy, ale okazuje się, że u niej są bardzo poważn...

Algolux zaprezentowała Ion: platformę do tworzenia autonomicznych systemów nadzoru

Algolux, założona w 2015 roku, na razie nie jest szczególnie znana w zatłoczonym obszarze samochodowego widzenia komputerowego. Jednak to starcie z Quebecu przyciąga uwagę inwestorów. Na przykład, w maju zeszłego roku spółka pozys...

USB-C pozwoli zidentyfikować "swoje" ładowarki

-C doskonalony i wkrótce zacznie chronić smartfony — w tym i od wirusów. Przyszłe smartfony mogą zacząć poznawać przeznaczone właśnie dla nich ładowarki. Na dzień dzisiejszy urządzenia mobilne — głównie smartfony R...

Naukowcy poinformowali, niż mogą być niebezpieczne komputery kwantowe

komputery Kwantowe zasadniczo różnią się od klasycznych po , więc i zapewniają szybką komunikację z ogromnymi zbiorami danych. W tej chwili nie są wystarczająco rozwinięte, ale w przyszłości z pewnością podniosą algorytmy ...

Jak zabezpieczyć swoją anonimowość w Internecie (i nieźle zaoszczędzić)

Może się wydawać, że w ostatnim czasie VPN-usług jest bardzo dużo, ale w rzeczywistości ich liczba wzrosła nieznacznie — po prostu potrzebę uzyskania dostępu do określonej strony internetowej gwałtownie wzrosła. Do tego, aby...

IBM będzie korzystać z AI w celu rozwiązania problemów cyberbezpieczeństwa

W ostatnim czasie hakerzy i inne cyberprzestępcy wymyślają coraz to nowe narzędzia do kradzieży danych lub szkód, firmom i osobom prywatnym. I czasami do opracowania środków ochrony standardowych metod już nie wystarcza, ale bezpi...

Google chce "zabić" adresu URL w imię bezpieczeństwa użytkowników

Inżynierowie Google zamierza zorganizować kolejną reformę w internecie. Przeglądarka Google Chrome już eliminuje protokół HTTP, oznaczając korzystające z jego strony jako niebezpieczne i zmusza administratorów przejść na HTTPS z f...

"Kaspersky lab" nie będzie współpracować z Europolem

"Kaspersky Lab" zrealizowała obrót w kierunku Rosji i zdecydowała się nie współpracować z europejskimi organami ścigania, w tym Europol. Jest to związane z niedawno przyjętej przez parlament europejski rezolucji w sprawie wzmocnie...

Pół miliona routerów mogą być wyłączone programem VPNFilter

Naukowcy w dziedzinie bezpieczeństwa niedawno okazało się, że co najmniej 500 tysięcy routerów znajdujących się w eksploatacji u zwykłych użytkowników i firm, zainfekowane złośliwym oprogramowaniem VPNFilter, poprzednia wersja, kt...

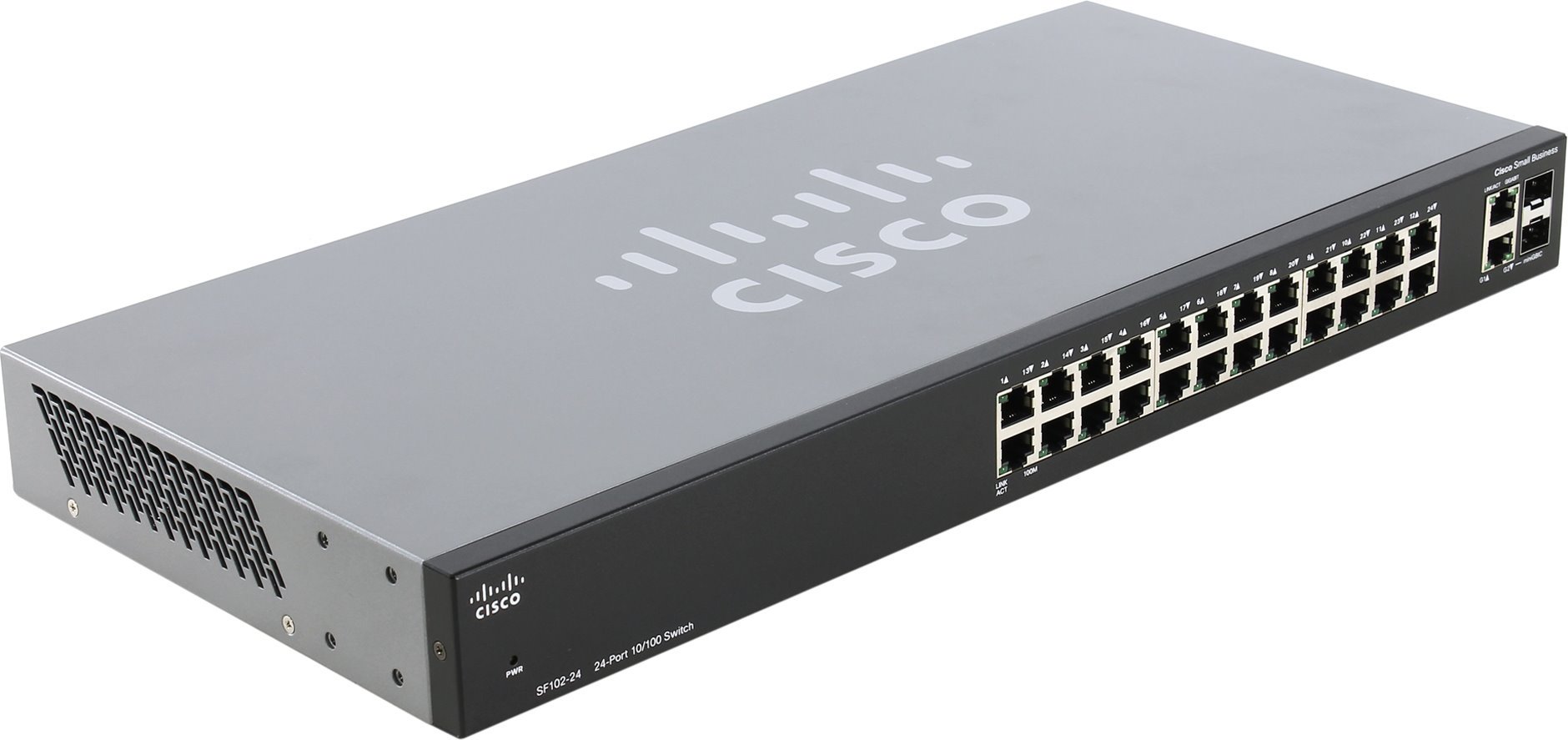

Co nowego dowiedzieliśmy się o ataku na 200 000 sieciowych przełączników Cisco?

w ciągu Ostatnich kilku dni stały się najbardziej najlepsze dla cyberbezpieczeństwa. Iran ministerstwo komunikacji i technologii informacyjnych poinformował, że również stał się ofiarą globalnej cyberataku, który (lub po prostu св...

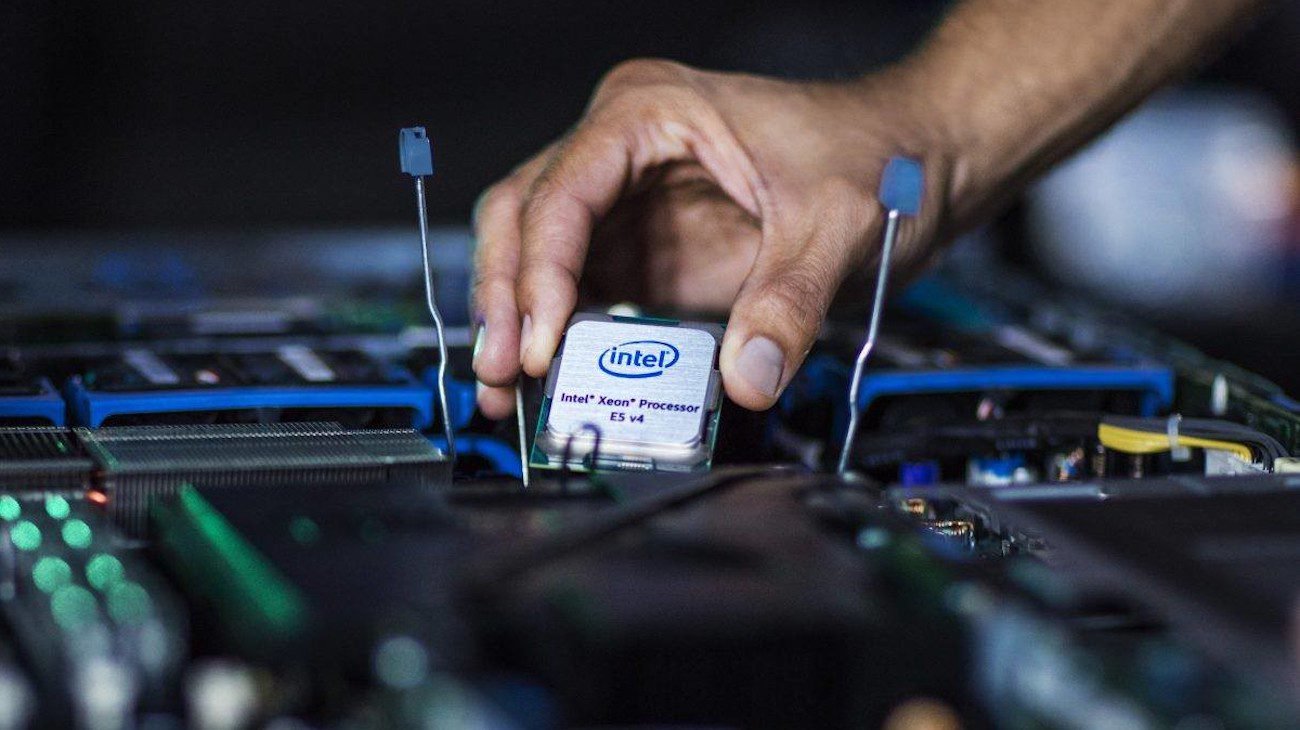

Intel nie będzie chronić niektóre swoje procesory przed lukami w zabezpieczeniach

Na początku obecnego, w 2018 roku w niektórych procesorach firmy Intel wykryto , który pozwalał hakerom wykraść dane użytkownika, które są przetwarzane w procesorze. Niezwłocznie przedstawiciele Intel poinformował, że będą pracowa...

Pracownicy Kaspersky Lab znaleźli unkillable wirus komputerowy

Prawie codziennie w World wide web odkrywają wiele nowych wirusów komputerowych. I bardzo rzadko zdarza się, że wirusy nie można zniszczyć. Ponadto, rzadki wirus jest w stanie ukrywać się przez lata od twórców oprogramowania antyw...

Avast opracowała AI-system ochrony IoT od programów-майнеров

Ukryty monet zaczyna nabierać coraz bardziej niepokojące rozmiary. Hakerzy zarabiają pieniądze, wykorzystując do kopania cudze komputery, smartfony i inne «inteligentne» urządzenia. Na Światowym telefonie kongresie firma...

Serwer na Linux i Windows masowo atakuje wirus-górnik

Eksperci ds. cyberbezpieczeństwa z firm Check Point, Ixia i Certego okazało się, że ponad 700 serwerów Windows i Linux zainfekowane złośliwym oprogramowaniem RubyMiner, używanych do ukrytego криптовалюты. Pierwsze ataki były widoc...

DARPA wznawiał pracę nad "невзламываемым" komputerem Morpheus

Cyberbezpieczeństwa w ostatnich latach stała się szczególnie istotne kierunkiem dla inwestycji nie tylko dużych korporacji, ale również i wojskowych. W świetle ostatnich wydarzeń, kiedy robak WannaCry w nocy włączył ponad 300 000 ...

Nazwany lista najgorszych haseł w 2017 roku

Firma SplashData, zajmująca się świadczeniem usług w zakresie bezpieczeństwa informacji, co roku sporządza listę najbardziej popularnych haseł na podstawie milionów kradzieży loginów, które w końcu trafiają do otwartego dostępu. I...